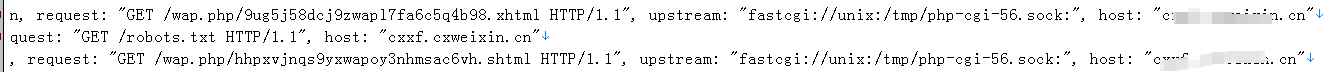

今天主机上多个网站又给人挂马了,前一久才把全部站点清干净,并加固了处理,好不容易过了半个月又中了,查看网站日志应该5.6环境出了问题,也没对应wap.php文件,想了一下还得从这里入手才行,因为使用宝塔,且网站多个,所以没法确定是哪个网站的漏洞。但可以确定的是对方上传了可执行的php文件。

方法

防止执行除入口文件(index.php)以外的其他php文件。

步骤

1、修改宝塔php配置文件

我用的是php5.6和php7.4,且大部分网站都有一个统一的入口index.php

先备份 /www/server/nginx/conf/enable-php-56.conf 为/www/server/nginx/conf/enable-php-56-origin.conf

再修改 /www/server/nginx/conf/enable-php-56.conf

location ~ [^/]\.php(/|$)

{

try_files $uri =404;

fastcgi_pass unix:/tmp/php-cgi-56.sock;

fastcgi_index index.php;

include fastcgi.conf;

include pathinfo.conf;

}

将上面的改为

## 只允许访问index.php

location = /index.php

{

try_files $uri =404;

fastcgi_pass unix:/tmp/php-cgi-56.sock;

fastcgi_index index.php;

include fastcgi.conf;

include pathinfo.conf;

}

## 其他php都返回404

location ~ .*\.(php)$

{

return 404;

}

2、确认伪静态配置文件

因为大部分网站是thinkphp的

location / {

if (!-e $request_filename){

rewrite ^(.*)$ /index.php?s=$1 last; break;

}

}

验证

1、在站点的入口处建一个,tt.php

<?php

echo ‘test’;

访问 xxx.com/tt.php 则返回404

2、在入口处新建 test目录,并在test目录中建立index.php

<?php

echo ‘test/index.php’;

访问 xxx.com/test/index.php 则返回404

3、而网站的其他链接则都能正常访问。